PfSense Tutoriel

1. Installation du serveur Pfsense

-

Accédez au portail de téléchargement Pfsense

-

Sur le portail de téléchargement Pfsense, vous devrez trouver la dernière version de Pfsense Firewall.

-

Sélectionnez le logiciel Pfsense Architecture AMD64,

sélectionnez le format d’installation ISO et cliquez sur le bouton Télécharger.

-

-

A été téléchargé l’image d’installation de Pfsense 2.4.4-RELEASE-p3.

-

Sur l’écran de bienvenue, appuyez sur Entrée pour démarrer le processus

d’installation de Pfsense.

-

Sélectionnez l’option Installer sur l’écran d’accueil

-

Sélectionnez la disposition de clavier Pfsense souhaitée.

-

Sélectionnez l’option Auto (UFS) pour effectuer

automatiquement le partitionnement du disque.

-

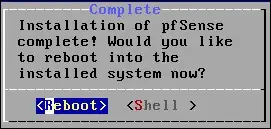

Le système démarrera l’installation du serveur Pfsense.

Attendez que l’installation se termine.

-

Sélectionnez l’option Non sur l’écran de configuration

manuelle.

-

Retirez le support d’installation et appuyez sur Entrée pour redémarrer l’ordinateur.

-

PfSense agissant comme un routeur, il est impératif d’avoir 2 cartes réseaux, sur 2 réseaux différents : le réseau WAN (Internet) et le réseau LAN (local).

-

La première carte va correspondre à l’interface WAN de pfsense, elle a été positionnée en NAT

-

La seconde sera l’interface LAN, elle est ici positionnée dans un réseau privé.

-

Après le redémarrage, la console Pfsense vous demandera si vous devez configurer des VLAN.

-

Dans notre exemple, nous n’avons effectué aucune configuration Vlan.

-

-

Ensuite, le système essaiera de détecter la liste des interfaces réseau disponibles.

-

Le système vous demandera de choisir 1 interface comme interface externe (WAN).

-

Dans notre exemple, nous avons configuré l’interface em0 en externe.

-

-

Le système vous demandera de choisir 1 interface comme interface interne (LAN).

-

Dans notre exemple, nous avons configuré l’interface em1 en interne.

-

-

Après avoir sélectionné les interfaces réseau souhaitées, le menu d’installation de Pfsense sera présenté

-

Dans le menu Pfsense, vous pourrez voir l’adresse IP que votre serveur a obtenue du serveur DHCP.

-

Dans notre exemple, l’interface réseau Pfsense a obtenu automatiquement l’adresse IP 192.168.1.1.

-

-

Si vous n’avez pas de serveur DHCP, vous pouvez entrer l’option de menu numéro 2 pour configurer une adresse IP statique.

-

On voit bien nos deux interfaces réseaux (WAN et LAN).

-

On voit également que l’interface WAN a bien récupéré une adresse IP automatiquement depuis un DHCP (ce qui correspond à l’adresse IP publique).

-

Concernant le LAN, il attribue une adresse statique par défaut que l'on peut changer.

-

Connexion au tableau de bord PFSense

-

Après avoir terminé la configuration de l’adresse IP, vous pouvez accéder à l’interface Web de PFsense.

-

Ouvrez un logiciel de navigateur, entrez l’adresse IP de votre pare-feu Pfsense et accédez à l’interface Web.

-

Dans notre exemple, l’URL suivante a été saisie dans le navigateur : https://192.168.1.1

-

Sur l’écran rapide, entrez les informations de connexion Pfsense Default Password.

-

Username: admin

-

Mot de passe: pfsense

-

Assistant d’installation de PFSense

-

Lors de votre premier accès, l’assistant de configuration Pfsense s’affiche.

-

Cliquez sur le bouton suivant et effectuez le nom d’hôte et la configuration DNS.

-

Effectuez la configuration du serveur Timezone et NTP.

-

Sur l’écran suivant, si nécessaire, vous pouvez modifier la configuration de l’interface réseau.

-

Dans notre exemple, nous n’avons pas fait de changement.

-

-

Modifiez le mot de passe administratif par défaut de Pfsense et cliquez sur le bouton Suivant.

-

Le système rechargera la configuration Pfsense.

2. Authentification LDAP sur Active Directory

2.1 Création de compte de domaine

-

Nous devons créer au moins 2 comptes sur la base de données d’annuaire active.

-

Le compte ADMIN sera utilisé pour se connecter à l’interface web Pfsense.

-

Le compte BIND sera utilisé pour interroger la base de données Active Directory.

-

-

Sur le contrôleur de domaine, ouvrir Utilisateurs et ordinateurs Active directory.

-

Créer un nouveau compte nommé : admin

-

Mot de passe configuré pour l’utilisateur ADMIN: P@ssw0rd!

-

Ce compte sera utilisé pour authentifier en tant qu’administrateur

sur l’interface web Pfsense.

-

-

Créer un nouveau compte nommé : bind

-

Mot de passe configuré pour l’utilisateur BIND: P@ssw0rd!

-

Ce compte sera utilisé pour interroger les mots de passe stockés

dans la base de données Active Directory.

-

-

2.2 Création de groupe domaine

-

Ensuite, nous devons créer au moins 1 groupe sur la base de données d’annuaire active.

-

Sur le contrôleur de domaine, ouvrir Utilisateurs et ordinateurs Active directory.

-

Créer un nouveau groupe nommé: pfsense-admin

-

Les membres de ce groupe auront

l’autorisation admin sur l’interface web PFsense. -

Important! Ajoutez l’utilisateur administrateur

en tant que membre du groupe pfsense-admin.

-

2.3 Authentification LDAP sur Active Directory

-

Ouvrir le navigateur, entrez l’adresse IP de votre pare-feu Pfsense et accédez à l’interface Web.

-

Dans notre exemple, l’URL suivante a été saisie dans le navigateur : https://192.168.1.1

-

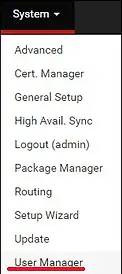

Accédez au menu Pfsense System et sélectionnez User Manager

-

Accédez à l’onglet Authentication Servers et cliquez sur le bouton Ajouter.

-

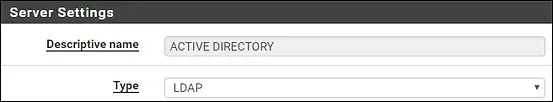

Sur la zone Server Settings, effectuez la configuration suivante :

-

Nom de description: ACTIVE DIRECTORY

-

Type: LDAP

-

-

Sur la zone de paramètres LDAP Server, effectuez la configuration suivante :

-

• Hostname or IP address - 192.168.1.10

• Port value - 389

• Transport - TCP - Standard

• Protocol version - 3

• Server Timeout - 25

• Search Scope - Entire Subtree

• Base DN - dc=tech,dc=local

• Authentication containers - CN=Users,DC=tech,DC=local

• Extended query - Disabled

• Bind anonymous - Disabled

• Bind credentials - CN=bind,CN=Users,DC=tech,DC=local

• Bind credentials Password - Password of the BIND user account

• Initial Template - Microsoft AD

• User naming attribute - samAccountName

• Group naming attribute - cn

• Group member attribute - memberOf

• RFC 2307 Groups - Disabled

• Group Object Class - posixGroup

• UTF8 Encode - Disabled

• Username Alterations - Disabled

Vous devez changer l’adresse IP à votre contrôleur de domaine IP.

Vous devez modifier les informations de domaine pour refléter votre

environnement réseau.

Vous devez modifier les informations d’identification de liaison pour

refléter votre environnement réseau.

2.4 Test de l’authentification Active Directory

-

Accédez au menu Pfsense Diagnostics et sélectionnez l’option Authentification.

-

Sélectionnez le serveur d’authentification AD

-

Entrez le nom d’utilisateur Admin, son mot de passe et cliquez sur le bouton Test.

-

Si votre test réussit, vous devriez voir le message suivant.

2.5 Permission du Groupe Active Directory

-

Accédez au menu Pfsense System et sélectionnez l’option User Manager.

-

Accédez à l’onglet Groupes et cliquez sur le bouton Ajouter.

-

Sur l’écran de création du Groupe, effectuez la configuration suivante :

-

Nom du groupe - pfsense-admin

-

Scope - Remote

-

Description - Active Directory Group

-

-

Cliquez sur le bouton Enregistrer, vous serez renvoyé à l’écran de configuration du groupe.

-

Maintenant, vous devez modifier les autorisations du groupe pfsense-admin.

-

Sur les propriétés du groupe pfsense-admin, localisez la zone Assigned Privileges et cliquez sur le bouton Ajouter.

-

Sur la zone privilège du Groupe, effectuez la configuration suivante :

-

Assigned privileges - WebCfg - All pages

-

Cliquez sur le bouton Enregistrer pour terminer la configuration.

-

2.6 Activer l’authentification Active Directory

-

Accédez au menu Pfsense System et sélectionnez l’option

User Manager. -

Accédez à l’onglet Settings.

-

Sélectionnez le serveur d’authentification ACTIVE DIRECTORY

-

Cliquez sur le bouton Enregistrer et tester.

-

Après avoir terminé votre configuration, vous devez déconnecter l’interface web Pfsense.

-

Essayez de vous connecter à l’aide de l’utilisateur de l’administrateur et du mot de passe de la base de données Active Directory.

-

Sur l’écran de connexion, utilisez l’utilisateur d’administration et le mot de passe de la base de données Active Directory.

-

Username: Admin

-

Mot de passe : Entrez le mot de passe de Active directory.

-

3. Virtual LAN setup (VLANs)

-

Dans notre exemple, nous allons créer une sous-interface VLAN nommée OPT1 sur l’interface PHYSIQUE LAN.

-

La sous-interface nommée OPT1 sera membre du VLAN 10 et utilisera l’adresse IP 192.168.10.1:

-

Le VLAN 10 sera utilisé. Vous pouvez remplacer un VLAN différent, mais pour les besoins de ce didacticiel, le VLAN 10 est utilisé.

-

Le VLAN 10 sera attribué au port LAN avec le trafic LAN normal.

-

DNS Resolver est activé pour TOUTES les interfaces (Services -> DNS Resolver). S'il n'est pas activé, les clients du VLAN 10 ne pourront pas accéder à Internet.

3.1 vLAN Configuration

1. Connectez-vous à pfSense

2. Cliquez sur Interfaces–>Assignments

3. Cliquez sur vLANs (lien dans le menu supérieur)

4. Cliquez sur le bouton vert Ajouter

5. Remplissez ces informations ci-dessous sur la configuration VLAN

-

Parent Interface : em1 (il s'agit généralement du port LAN)

-

VLAN Tag : 10

-

VLAN Priority : 0

-

Description: VLAN 10

-

Cliquez sur le bouton bleu Enregistrer

6. Cliquez sur Interfaces Assignments

-

Pour « Available network ports » : Cliquez sur la flèche déroulante et choisissez VLAN 10 sur em1

-

Cliquez sur le vert Ajouter

-

Cliquez sur le bleu Enregistrer

7. Cliquez sur le lien de l'interface pour OPT1

8. Remplissez ces informations ci-dessous :

-

Paramétrage général

-

Activer l'interface : coché

-

Description: OPT1VLAN10

-

Type de configuration IPv4 : IPv4 statique

-

-

Configuration IPv4 statique

-

Adresse IPv4 : 192.168.10.1

-

Cliquez sur le menu déroulant du masque de sous-réseau

et sélectionnez 24.

-

-

Cliquez sur le bleu Enregistrer

-

Cliquez sur le bouton vert Appliquer les modifications en haut.

-

vLAN créé.Il se trouve sur le VLAN 10 et son interface IP est définie sur 192.168.10.1.

-

Gardez à l'esprit que ce n'est pas parce qu'il s'agit du VLAN 10 que le sous-réseau doit contenir le "10" dans son IP de 192.168.10.1. Nous constatons simplement qu'il est plus facile de conserver les mêmes chiffres, car il est plus facile d'identifier ultérieurement des paramètres particuliers et des clients connectés.

-

Maintenant, pour que cette interface VLAN commence à émettre des adresses IP, nous devons configurer un serveur DHCP pour elle.

3.2 Configuration VLAN sur Cisco Switch

-

Maintenant, vous devez effectuer la configuration du Vlan sur le commutateur réseau.

-

Dans notre exemple, nous allons montrer comment effectuer la configuration Vlan sur un modèle Cisco Catalyst Switch 2960.

-

Utilisez la commande configure terminal pour entrer dans le mode de configuration.

Switch>

Switch> enable

Switch# configure terminal

-

Créez un nouveau vlan, sélectionnez un numéro d’identification et ajoutez une brève description

Switch(config)# vlan 10

Switch(config-vlan)# name vLAN10

Switch(config-vlan)# exit

-

Accédez au mode de configuration de l’interface et configurez le port Switch comme un trunk.

-

Ajoutez la liste des Vlans autorisés à utiliser ce trunk.

Switch(config)# interface gigabitethernet0/40

Switch(config-if)# switchport mode trunk

Switch(config-if)# switchport trunk native vlan 1

Switch(config-if)# switchport trunk allowed vlan add 1,10

Switch(config-if)# exit

Switch(config)# exit

-

Dans notre exemple, le port Switch 40 a été configuré comme un trunk.

-

Les Vlans suivants ont été autorisés à utiliser ce port comme un trunk: 1 et 10.

-

Vlan 1 est le VLAN natif par défaut de Cisco Switches.

-

N’oubliez pas d’enregistrer votre configuration de coffre Switch

Switch# copy running-config startup-config

-

Connectez l’interface PFsense LAN au port Cisco Switch numéro 40.

-

Le trafic provenant de l’interface Pfsense LAN n’aura pas de balise VLAN et sera membre du VLAN 1 natif de Cisco Switch.

-

Le trafic provenant de l’interface Pfsense OPT1 aura le tag VLAN 10 et sera membre du Cisco Switch VLAN 10.

4. Configuration Site-to-Site OpenVPN

-

Nous allons voir dans cet article comment construire un VPN site à site entre deux pfSense avec OpenVPN.

-

En utilisant pfSense, connecter deux sites à l'aide d'OpenVPN est très simple.

-

Un côté est configuré en tant que client et l'autre côté en tant que serveur.

-

La méthode recommandée est le mode clé partagée.

-

-

Un pfSense peut être défini en tant que client ou en tant que serveur.

-

Il n'y a absolument aucune différence d'un point de vue réseau ou fonctionnalité.

-

Cependant, si vous souhaitez connecter plusieurs sites distants à un site principal, le plus logique est bien entendu de définir le site principal comme « serveur » et les sites distants comme « clients ».

-

- Dans notre exemple d'implémentation, nous utiliserons l'infrastructure suivante :

-

pfSense A sera configuré en tant que serveur OpenVPN.

-

pfSense B sera configuré en tant que client OpenVPN.

-

4.1 Site A – pfSense en tant que serveur OpenVPN

Nous devons suivre ces étapes :

-

Configurer le serveur OpenVPN

-

Configurer les règles de pare-feu appropriées

1. Configuration OpenVPN server

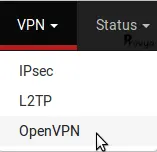

Sélectionner VPN > OpenVPN

Dans l'onglet "Serveurs" (l'onglet par défaut), cliquez sur le bouton "+ Add"

Les champs à renseigner sont les suivants :

-

Server Mode: choisir Peer to Peer (Shared Key).

-

Device Mode: tun.

-

Interface: WAN, normalement.

Plus généralement l'interface sur laquelle le serveur OpenVPN doit être joignable.. -

Local port: nous gardons la valeur par défaut (1194).

-

Shared key: garder Automatically generate a shared key checked.

-

Encryption Algorithm: conserver la valeur par défaut ou en choisir une plus forte

-

Enable NCP: cocher la case pour activer Negotiable Cryptographic Parameters.

-

NCP Algorithms: choisir au moins AES-128-CBC and AES-128-GCM (or stronger)

-

IPv4 Tunnel Network: the VPN network. Dans notre cas 192.168.100.0/30

-

IPv4 Remote network(s): le réseau distant. Dans notre cas 192.168.2.0/24

-

Les autres paramètres peuvent conserver leur configuration par défaut.

2. Configuration Règles de Parefeu

Allez à Firewall > Rules

Ajoutez une règle de pare-feu sur l'interface WAN (ou sur l'interface sur laquelle votre OpenVPN est joignable) avec les paramètres suivants :

-

Protocol: UDP

-

Source: any

-

Destination: ce parefeu

-

Destination port: 1194

Ensuite, ajoutez une règle de pare-feu sur l'interface LAN avec les paramètres suivants :

-

Protocol: *

-

Source: LAN net

-

Destination: network – 192.168.2.0/24 (réseau local du site B)

-

Destination port: any

Cette règle autorise le trafic du LAN vers le réseau du site B.

Enfin, ajoutez une règle de pare-feu sur l'interface OpenVPN avec les paramètres suivants :

-

Protocol: *

-

Source: network – 192.168.2.0/24 (réseau local du site B)

-

Destination: LAN net

-

Destination port: any

Cette règle autorise le trafic du réseau du site B vers le LAN.

4.2 Site B – pfSense en tant que client OpenVPN

Nous devons suivre ces étapes :

-

Configurer le client OpenVPN

-

Configurer les règles de pare-feu appropriées

1. Configuration OpenVPN client

-

Aller à VPN > OpenVPN

Les champs à renseigner sont les suivants :

-

Server Mode: choisir Peer to Peer (Shared Key).

-

Protocol: UDP

-

Device Mode: tun.

-

Interface: WAN

-

Server host ou address: Adresse Publique du site A.

-

Server port: Port configuré sur le serveur. Dans notre cas: 1194.

-

Cryptographic Settings: décocher Automatically generate a shared key case

et copier la shared key qui a été généré sur le serveur -

Encryption Algorithm: gardez la même valeur que vous avez choisie côté serveur.

-

Enable NCP: gardez la même valeur que vous avez choisie côté serveur

-

NCP Algorithms: conservez les mêmes valeurs que vous avez choisies côté serveur.

-

IPv4 Tunnel Network: the VPN network. Dans notre cas 192.168.100.0/30

-

IPv4 Remote network(s): the remote network(s). Dans notre cas 192.168.1.0/24

-

Les autres paramètres peuvent conserver leur configuration par défaut.

2. Configuration Règles de Parefeu

-

Allez à Firewall > Rules

Ajoutez une règle de pare-feu sur l'interface LAN avec les paramètres suivants :

-

Protocol: *

-

Source: LAN net

-

Destination: network – 192.168.1.0/24 (réseau local du site A)

-

Destination port: any

Ensuite, ajoutez une règle de pare-feu sur l'interface OpenVPN avec les paramètres suivants :

-

Protocol: *

-

Source: network – 192.168.1.0/24 (réseau local du site A)

-

Destination: LAN net

-

Destination port: any

4.3 Verifier Connectivité VPN

-

Allez sur Status > OpenVPN

-

Si votre VPN est opérationnel, il ressemblera à ceci :

-

Sur cette page, nous pouvons vérifier l'adresse IP de l'hôte distant, l'adresse IP virtuelle et le trafic envoyé/reçu via le VPN.

-

Si le VPN n'est pas UP, essayez de redémarrer le service OpenVPN et vérifiez la configuration OpenVPN côté client et côté serveur.

-

Dans un second temps, on peut essayer d'envoyer une requête PING d'un ordinateur du site A vers un ordinateur du site B. Et vice-versa.

-