Zero Trust Microsot 365

Partie 1 : Définir les bases

-

Ce premier article de blog fait partie d'une série d'articles de blog liés à la mise en œuvre de l'approche Zero Trust dans Microsoft 365.

-

Cette série couvrira d'abord les bases, puis approfondira les différentes fonctionnalités telles que l'accès conditionnel Azure Active Directory (Azure AD). stratégies, Microsoft Defender pour les stratégies Cloud Apps, Information Protection et Microsoft Endpoint Manager, pour n'en citer que quelques-unes.

-

Dans cette première partie, nous allons passer en revue les bases qui peuvent être implémentées dans un environnement Microsoft 365 pour démarrer avec Zero Trust.

1. Introduction

-

Qu'est-ce qu'une approche de sécurité Zero Trust ?

- Ce modèle de sécurité dit que vous ne devez jamais faire confiance à personne et que chaque demande doit être vérifiée, quelle que soit l'origine de la demande ou la ressource consultée.

- En d'autres termes, ce modèle supposera que chaque demande provient d'un réseau non contrôlé ou compromis.

- Microsoft fournit cette illustration pour représenter les principaux éléments qui contribuent à Zero Trust dans un environnement Microsoft 365:

- Avec les environnements cloud, les identités sont considérées comme le nouveau périmètre car ces identités peuvent être utilisées pour accéder aux portails administratifs et aux applications accessibles sur Internet à partir de n'importe quel appareil connecté à Internet.

- De plus, même lorsque des contrôles de sécurité sont appliqués, cela ne signifie pas que l'environnement est sécurisé.

-

Il y a eu de nombreuses attaques ces derniers mois/années qui ont permis aux attaquants de contourner les contrôles de sécurité via l'ingénierie sociale et les attaques de phishing, par exemple.

-

Par conséquent, l'objectif est plus de réduire l'impact potentiel d'une faille de sécurité sur l'environnement que d'empêcher les attaques de réussir.

-

-

Principes de Microsoft 365

-

Lorsqu'une organisation souscrit un abonnement à Microsoft 365, un Tenant Azure AD est créé dans le cadre des services sous-jacents.

-

Pour les exigences de résidence des données, Microsoft vous permet de choisir la région logique dans laquelle vous souhaitez déployer votre instance d'Azure AD.

-

Cette région déterminera l'emplacement du centre de données où vos données seront stockées.

-

De plus, Microsoft 365 utilise Azure AD pour gérer les identités des utilisateurs.

-

Azure AD offre la possibilité de s'intégrer à un Active Directory Domains Services (AD DS) sur site mais aussi de gérer des applications intégrées.

-

2. Fonctionnalités

-

Paramètres de sécurité par défaut

-

La première fonctionnalité est Azure AD Security Defaults.

-

Les paramètres de sécurité par défaut sont une excellente première étape pour améliorer la posture de sécurité en appliquant des contrôles d'accès spécifiques :

-

Enregistrement de l'authentification multifacteur unifiée (MFA) : tous les utilisateurs du Tenant doivent s'inscrire auprès de MFA.

-

Avec les paramètres de sécurité par défaut, les utilisateurs peuvent uniquement s'inscrire à Azure AD Multi-Factory Authentication en utilisant l'application Microsoft Authenticator à l'aide d'une notification push.

-

Notez qu'une fois inscrits, les utilisateurs auront la possibilité d'utiliser un code de vérification (Global Administrator aura également la possibilité de s'inscrire pour un appel téléphonique ou un SMS comme deuxième facteur).

-

Une autre remarque importante est que la désactivation des méthodes MFA peut entraîner le verrouillage des utilisateurs du Tenant, y compris l'administrateur qui a configuré le paramètre, si les paramètres de sécurité par défaut sont utilisés.

-

-

Protection des administrateurs : étant donné que les utilisateurs disposant d'un accès privilégié ont un accès accru à un environnement, les utilisateurs qui ont été affectés à des rôles d'administrateur spécifiques doivent exécuter l'authentification multifacteur à chaque fois qu'ils se connectent.

-

Protection des utilisateurs : tous les utilisateurs du Tenant sont tenus d'effectuer l'authentification MFA chaque fois que nécessaire.

-

Ceci est décidé par Azure AD en fonction de différents facteurs tels que l'emplacement, l'appareil et le rôle.

-

Notez que cela ne s'applique pas au compte de synchronisation Azure AD Connect en cas de déploiement hybride.

-

-

Bloquer l'utilisation des protocoles d'authentification hérités : les protocoles d'authentification hérités font référence aux protocoles qui ne prennent pas en charge l'authentification multifacteur.

-

Par conséquent, même si une stratégie est configurée pour exiger MFA, les utilisateurs seront autorisés à contourner MFA si de tels protocoles sont utilisés.

-

Dans Microsoft 365, l'authentification héritée est effectuée à partir de clients qui n'utilisent pas l'authentification moderne, comme les versions d'Office antérieures à Office 2013 et les protocoles de messagerie tels que IMAP, SMTP ou POP3.

-

-

Protection des actions privilégiées : les utilisateurs qui accèdent au portail Azure, à Azure PowerShell ou à Azure CLI doivent effectuer l'authentification MFA.

-

-

Ces fonctionnalités permettent déjà d'augmenter la posture de sécurité en appliquant une authentification forte.

-

Par conséquent, ils peuvent être considérés comme une première étape pour notre organisation qui vient de commencer à utiliser Microsoft 365 et continue de rechercher/évaluer/les différentes possibilités.

-

Si nous voulons activer les paramètres de sécurité par défaut, nous allons dans le portail

Azure > Active Azure Directory > Propriétés >

Gérer les paramètres de sécurité par défaut :

-

-

Paramètres MFA par utilisateur

-

Notez que les paramètres MFA par utilisateur, également appelés authentification multifacteur héritée, seront obsolètes le 30 septembre 2024.

-

Ces paramètres peuvent être utilisés pour exiger une authentification multifacteur pour des utilisateurs spécifiques chaque fois qu'ils se connectent.

-

Cependant, certaines exceptions sont possibles en activant l'option "Mémoriser MFA sur les appareils de confiance".

-

Notez que lorsqu'il est activé, ce paramètre permet aux utilisateurs de marquer leurs propres appareils personnels ou partagés comme approuvés.

-

Les utilisateurs ne seront invités à se réauthentifier que tous les quelques jours ou semaines lors de la sélection de cette option. L'intervalle dépend de la configuration.

-

-

Nous ne recommandons généralement pas d'utiliser le paramètre "Mémoriser MFA sur les appareils de confiance", sauf si vous ne souhaitez pas utiliser les paramètres de sécurité par défaut et que vous ne disposez pas de licences Azure AD Premium.

-

En effet, ce paramètre permet à tout utilisateur de faire confiance à n'importe quel appareil, y compris les appareils partagés et personnels, pendant le nombre de jours spécifié (entre un et 365 jours).

-

Cependant, ces paramètres peuvent être configurés dans le portail https://account.activedirectory.windowsazure.com.

-

Dans les paramètres utilisateur, MFA peut être activé

pour chaque utilisateur individuel.

-

-

Ensuite, dans les paramètres du service, nous pouvons autoriser les utilisateurs à créer des mots de passe d'application pour les applications héritées qui ne prennent pas en charge MFA

-

Sélectionner des méthodes d'authentification disponibles pour tous les utilisateurs

-

Autoriser ou non les utilisateurs à se souvenir de l'authentification multifacteur sur les appareils de confiance pour un période de temps donnée.

-

Notez que la fonctionnalité d'adresses IP de confiance

nécessite une licence supplémentaire

(Azure AD Premium P1)

-

-

3. Résumé

-

Ces deux fonctionnalités sont assez différentes mais nous permettent d'atteindre le même objectif, imposer une authentification forte, c'est-à-dire MFA, pour tout ou partie des utilisateurs.

-

Pour l'organisation, nous choisirons les paramètres de sécurité par défaut pour plusieurs raisons :

-

Les paramètres MFA par utilisateur peuvent rapidement devenir ingérables.

-

Cela est particulièrement vrai pour une organisation en croissance.

-

Avec plus de personnes et un environnement complexe, des exceptions seront nécessaires et il deviendra difficile de suivre la configuration et de conserver une bonne base de référence.

-

-

Les valeurs par défaut de sécurité, respectivement, permettent d'appliquer une ligne de base standard pour tous les utilisateurs.

-

-

Enfin, il est important de noter que ces deux fonctionnalités ne permettent pas de configurer des contrôles plus granulaires comme nous le verrons plus loin dans cette série.

Partie 2 : Protégez-vous contre les utilisateurs et les applications externes

1. Utilisateurs invités

-

Les utilisateurs invités peuvent être la porte d'entrée permettant aux attaquants d'accéder à l'environnement Microsoft 365.

-

En effet, en compromettant un utilisateur dans l'environnement d'un partenaire, les adversaires accéderont directement à notre environnement grâce à cette relation de confiance implicite qui se met automatiquement en place lors de l'invitation d'utilisateurs invités.

-

La manière dont les utilisateurs invités seront gérés est une considération importante pour une approche Zero Trust.

-

Dans notre cas, nous ne bloquerons pas simplement les invitations d'utilisateurs invités car nous pensons que la collaboration avec des parties externes est un aspect important pour notre entreprise et sera nécessaire.

-

Par conséquent, nous voulons adopter une approche proactive à ce problème en établissant une base solide avant qu'il ne soit trop tard.

-

-

Tout d'abord, nous voulons nous assurer que personne dans l'organisation, à l'exception des utilisateurs autorisés, ne peut inviter des utilisateurs invités.

-

En effet, par défaut, tous les utilisateurs de notre organisation, y compris les utilisateurs invités, peuvent inviter d'autres utilisateurs invités.

-

Cela pourrait représenter une sérieuse faiblesse dans notre approche Zero Trust.

-

Par conséquent, nous n'autoriserons que les utilisateurs affectés à des rôles d'administrateur spécifiques à inviter des utilisateurs invités (cela inclut les rôles d'administrateurs généraux, d'administrateurs d'utilisateurs et d'invités invités).

-

-

Les restrictions d'invitation d'invités sont configurées dans Azure AD.

-

Pour cela, accédez au portail Azure > Azure Active Directory > Utilisateurs > Paramètres utilisateur > Gérer les paramètres de collaboration externe sous Utilisateurs externes.

-

Le choix de l'option la plus restrictive désactive la possibilité d'inviter des utilisateurs invités.

-

-

De plus, comme l'organisation travaille avec des partenaires définis, les utilisateurs ne doivent pouvoir collaborer qu'avec eux. Nous pouvons donc restreindre davantage les invitations en spécifiant des domaines dans les paramètres de restrictions de collaboration :

-

Par défaut, les utilisateurs invités disposent d'autorisations étendues.

-

Si un attaquant prend le contrôle d'un compte invité, les informations auxquelles l'utilisateur invité a accès peuvent être utilisées pour des attaques avancées contre notre société.

-

Pour cette raison, nous voulons les restreindre autant que possible.

-

Il n'est peut-être pas nécessaire que les utilisateurs invités puissent énumérer des ressources dans notre locataire Azure Active Directory.

-

Par conséquent, nous souhaitons limiter les autorisations des utilisateurs invités.

-

-

Avec ces restrictions mises en place pour les utilisateurs invités, nous avons déjà réduit l'impact potentiel qu'un utilisateur invité compromis pourrait avoir dans notre environnement.

2. Applications externes

-

Les applications peuvent être intégrées dans Azure Active Directory pour les rendre accessibles à l'utilisateur.

-

Il existe de nombreux types d'applications qui peuvent être rendues accessibles via Azure AD, telles que les applications cloud, également appelées applications pré-intégrées, comme Office 365, le portail Azure, Salesforce, etc., les applications personnalisées et les applications sur site.

-

Les utilisateurs peuvent donner leur consentement aux applications pour permettre à ces applications d'accéder aux données de l'organisation ou à une ressource protégée dans le Tenant en leur nom.

-

En effet, les applications peuvent demander des autorisations API afin qu'elles puissent fonctionner correctement.

-

Ces autorisations API incluent l'accès au profil d'un utilisateur, au contenu de la boîte aux lettres d'un utilisateur, l'envoi d'e-mails, etc.

-

Cela peut également être considéré comme une porte d'entrée permettant aux adversaires d'accéder aux informations de notre environnement.

-

-

Si le consentement de l'utilisateur est autorisé dans notre tenant Azure AD, les adversaires pourraient envoyer des hameçonnages d'accord de consentement aux employés.

-

Tout d'abord, parce que des adversaires pourraient accéder à notre locataire Azure AD parce que les restrictions d'invitation d'invités n'étaient initialement pas configurées, ils pourraient rassembler une liste de nos employés ainsi que leur adresse e-mail.

-

Ensuite, ils peuvent utilisé cette liste pour créer une campagne de phishing pour un guide d'étude de la certification Microsoft Advertising.

-

Parce qu'un employé était très impatient d'essayer ce nouveau guide en édition limitée, il a cliqué sur le lien et s'est connecté avec ses informations d'identification.

-

Malheureusement, l'employé avait une autorisation administrative dans le Tenant et pouvait donc donner son consentement au nom de l'ensemble de l'organisation.

-

Comme le montre la capture d'écran ci-dessus, l'application, qui n'est pas vérifiée, nécessite de nombreux accès tels que l'envoi et la visualisation d'e-mails, l'accès en lecture et en écriture aux paramètres de la boîte aux lettres, et l'accès en lecture aux notes, fichiers, etc.

-

Une fois que l'utilisateur a cliqué, les adversaires peuvent récupérer des informations sur l'utilisateur ainsi que sur l'organisation. De plus, ils peuvent accéder à la boîte aux lettres de l'utilisateur, aux fichiers OneDrive et aux notes.

-

3. Comment se protéger contre l'hameçonnage du consentement ?

-

Il n'existe pas de solution à l'épreuve des balles pour protéger les utilisateurs contre le phishing, à moins que vous ne désactiviez la possibilité pour les utilisateurs de recevoir des e-mails et des messages dans le monde entier, ce qui est très loin d'être idéal.

-

En effet, même avec les stratégies de menace d'Office 365, telles que les stratégies anti-hameçonnage et la sensibilisation des utilisateurs, les acteurs malveillants trouvent toujours de nouvelles façons de contourner ces staratégies et de tromper les utilisateurs.

-

Cependant, ce que nous pouvons faire, c'est désactiver la capacité de consentement pour les applications dans Azure AD.

-

Pour restreindre le consentement de l'utilisateur pour les applications, il est possible de désactiver ou de restreindre les applications et les autorisations auxquelles l'utilisateur peut consentir.

-

Ce paramètre peut être configuré dans Azure Portal > Azure Active Directory > Utilisateurs > Paramètres utilisateur > Gérer la manière dont les utilisateurs finaux lancent et affichent leurs applications sous Applications d'entreprise > Consentement et autorisations.

-

-

Outre le blocage de cette fonctionnalité, il est également possible de n'autoriser les utilisateurs à consentir que pour les autorisations classées comme à faible impact.

-

Microsoft offre la possibilité de définir notre propre modèle de classification pour les autorisations d'application, allant de faible à élevé, comme indiqué ci-dessous.

-

Dans ce cas, les administrateurs peuvent sélectionner le paramètre Autoriser le consentement de l'utilisateur pour les applications des éditeurs vérifiés, pour les autorisations sélectionnées (recommandé) dans la page des paramètres de consentement de l'utilisateur :

-

3. Conclusion

-

Dans cet article de blog, nous avons passé en revue différents paramètres dans Azure AD qui peuvent être restreints pour empêcher l'ajout d'utilisateurs malveillants au Tenant.

-

De plus, nous avons vu comment les paramètres de consentement de l'application peuvent être abusés par le biais de l'hameçonnage de consentement et comment nous pouvons nous en protéger.

Partie 3 : Introduction à l'accès conditionnel

1. Introduction

-

Dans cet article de blog, nous verrons ce qu'est l'accès conditionnel Azure AD, comment il peut être utilisé pour améliorer encore la sécurité et introduire ses capacités d'intégration avec d'autres services.

-

L'accès conditionnel Azure AD permet de prendre des signaux basés sur l'identité pour prendre des décisions et appliquer des stratégies.

-

Par exemple, si un utilisateur souhaite accéder à SharePoint Online, qui est une application cloud Microsoft pouvant être intégrée dans de telles politiques, l'utilisateur, plus précisément la demande de l'utilisateur, doit répondre à des exigences spécifiques, définies dans ces stratégies.

-

2. Accès conditionnel

-

Signaux d'accès conditionnel

-

Identités d'utilisateur, d'appartenance à un groupe ou de charge de travail : il est possible de cibler ou d'exclure des utilisateurs, des groupes ou des identités de charge de travail spécifiques d'une stratégie d'accès conditionnel.

-

Applications Cloud ou actions : des applications cloud spécifiques telles qu'Office 365, Microsoft Azure Management, les applications Microsoft Teams, etc. peuvent être ciblées par une stratégie.

-

De plus, des actions utilisateur spécifiques telles que l'enregistrement d'informations de sécurité (enregistrement à MFA ou réinitialisation de mot de passe en libre-service) ou l'adhésion à des appareils peuvent également être incluses; aEnfin, le contexte d'authentification peut également être inclus.

-

Les contextes d'authentification sont un peu différents car ils peuvent être utilisés pour protéger des ressources sensibles spécifiques auxquelles accèdent les utilisateurs ou les actions des utilisateurs dans l'environnement.

-

-

Conditions : Avec une licence Azure AD Premium P1, des conditions spécifiques peuvent être définies.

Ceci comprend:-

Les plates-formes d'appareils : Android, iPhone, Windows Phone, Windows, macOS et Linux.

-

Les emplacements : l'accès conditionnel fonctionne avec des emplacements nommés qui peuvent inclure des pays ou des adresses IP pouvant être considérés comme fiables ou non.

-

Les applications client : applications client prenant en charge l'authentification moderne : applications de navigateur , mobiles et clients de bureau ; clients d'authentification hérités : clients Exchange ActiveSync et autres clients.

-

Filtrer les appareils : permet de cibler ou d'exclure des appareils en fonction de leurs attributs tels que l'état de conformité dans la solution de gestion des appareils, si l'appareil est géré dans Microsoft Endpoint Manager ou sur site, ou enregistré dans Azure AD, ainsi que des attributs personnalisés qui ont été définis sur les appareils.

-

Notez que ces conditions doivent toutes être remplies pour que la statégie s'applique. Si une condition telle que l'emplacement est exclue et correspond à une tentative d'accès à une application, la stratégie ne s'appliquera pas.

-

-

-

Contrôles d'accès de l'accès conditionnel

-

Nous avons les contrôles d'accès qui sont divisés en deux catégories principales, les contrôles "accorder" et "session".

-

Ces contrôles d'accès définissent la partie "alors faites ceci" de la stratégie d'accès conditionnel.

-

Ils peuvent être utilisés pour autoriser ou bloquer l'accès, exiger une MFA, exiger que l'appareil soit conforme ou géré ainsi que d'autres contrôles plus spécifiques.

-

- Les contrôles "GRANT"

-

Bloquer l'accès : si toutes les conditions sont remplies, alors bloquer l'accès ;

-

Accorder l'accès : si toutes les conditions sont remplies, accordez l'accès et appliquez éventuellement un ou plusieurs des contrôles suivants :

-

Aucun contrôle n'est vérifié : l'authentification à un facteur est autorisée et aucun autre contrôle d'accès n'est requis

-

Exiger des authentifications multifacteurs

-

Exiger la force d'authentification : permet de spécifier quelle méthode d'authentification est requise pour accéder à l'application

-

Exiger que l'appareil soit marqué comme conforme : ce contrôle exige que les appareils soient conformes dans Intune. Si l'appareil n'est pas conforme, l'utilisateur sera invité à rendre l'appareil conforme

-

Exiger des appareils joints à Azure AD hybride : ce contrôle exige que les appareils soient joints à Azure AD hybride, ce qui signifie que les appareils doivent être joints à partir d'un Active Directory local. Cela doit être utilisé si les appareils sont correctement gérés sur site avec des objets de stratégie de groupe ou Microsoft Endpoint Configuration Manager, anciennement SCCM, par exemple

-

Exiger des applications clientes approuvées : les applications clientes approuvées sont définies par Microsoft et représentent des applications qui prennent en charge l'authentification moderne

-

Exiger une stratégie de protection des applications : les stratégies de protection des applications peuvent être configurées dans Microsoft Intune dans le cadre de la gestion des applications mobiles. Ce contrôle ne nécessite pas que les appareils mobiles soient inscrits dans Intune et fonctionne donc avec des scénarios d'apport de votre propre appareil (BYOD)

-

Exiger un changement de mot de passe

-

Pour plusieurs contrôles (lorsque plusieurs des contrôles susmentionnés sont sélectionnés) :

-

Exiger tous les contrôles sélectionnés

-

Exiger l'un des contrôles sélectionnés

-

-

-

-

Contrôles de SESSION

-

Utiliser les restrictions appliquées par l'application :

-

Les restrictions appliquées par l'application nécessitent qu'Azure AD transmette les informations de l'appareil à l'application cloud sélectionnée pour savoir si une connexion provient d'un appareil conforme ou joint à un domaine afin d'adapter l'expérience utilisateur.

-

Ce contrôle fonctionne uniquement avec Office 365, SharePoint Online et Exchange Online.

-

- Utiliser le contrôle d'application d'accès conditionnel : Il permet d'appliquer des contrôles spécifiques pour différentes applications cloud avec Microsoft Defender pour les applications cloud

-

Fréquence de connexion : ce contrôle définit la fréquence à laquelle les utilisateurs doivent se reconnecter toutes les (x heures ou jours). La période par défaut est de 90 jours

-

Session de navigateur persistante : lorsqu'une session persistante est autorisée, les utilisateurs restent connectés même après avoir fermé et rouvert la fenêtre de leur navigateur

-

Personnalisez l'évaluation continue des accès : l'évaluation continue des accès (CAE) permet de révoquer les jetons d'accès en fonction d'événements critiques spécifiques en temps quasi réel. Ce contrôle peut être utilisé pour désactiver CAE. En effet, CAE est activé par défaut dans la plupart des cas (migration CAE)

-

Désactiver les valeurs par défaut de résilience :

-

Lorsqu'il est activé, ce qui est le cas par défaut, ce paramètre permet d'étendre l'accès à la session existante tout en appliquant les politiques d'accès conditionnel.

-

Si la stratégie ne peut pas être évaluée, l'accès est déterminé par les paramètres de résilience.

-

D'autre part, s'il est désactivé, l'accès est refusé une fois la session expirée

-

-

Exiger la protection des jetons pour les sessions de connexion :

-

Cette nouvelle fonctionnalité a été conçue pour réduire les attaques par vol de jeton en créant un lien cryptographiquement sécurisé entre le jeton et l'appareil auquel il est émis.

-

Au moment de l'écriture, la protection des jetons est en préversion et ne prend en charge que les applications de bureau accédant à Exchange Online et SharePoint Online sur les appareils Windows.

-

Les autres scénarios seront bloqués.

-

-

-

3. Implémentation de l'accès conditionnel

-

Paramètres MFA par utilisateur

-

Comme mentionné précédemment, les stratégies d'accès conditionnel peuvent être utilisées pour appliquer une fréquence de connexion.

-

Cependant, cela peut également être réalisé en utilisant le paramètre "Mémoriser la multi-authentification".

-

Si les deux paramètres sont configurés, la fréquence de connexion appliquée aux utilisateurs finaux sera un mélange des deux configurations et conduira donc à inviter les utilisateurs de manière inattendue.

-

-

Si des adresses IP approuvées, qui nécessitent une licence Azure AD Premium P1, ont été configurées dans les paramètres MFA par utilisateur, elles entreront en conflit avec les emplacements nommés dans Azure AD Conditional Access.

-

Les emplacements nommés vous permettent de définir des emplacements basés sur des pays ou des plages d'adresses IP qui peuvent ensuite être utilisés pour autoriser ou bloquer l'accès dans les stratégies.

-

En outre, si possible, des emplacements nommés doivent être utilisés car ils permettent des configurations plus fines car ils ne s'appliquent pas automatiquement à tous les utilisateurs et dans tous les scénarios ;

-

-

Enfin, avant d'appliquer MFA avec des stratégies d'accès conditionnel, tous les utilisateurs doivent avoir leur statut MFA défini sur désactivé.

-

-

Paramètres de sécurité par défaut

-

De plus, si vous avez opté pour les paramètres de sécurité par défaut, il doit être désactivé car ils ne peuvent pas être utilisés ensemble.

-

Maintenant que nous avons quelques concepts sur l'accès conditionnel et quelques considérations pour la mise en œuvre, nous pouvons commencer par planifier la mise en œuvre des stratégies.

-

Dans notre cas, nous voulons d'abord appliquer la MFA pour tous les utilisateurs afin d'empêcher la force brute et de se protéger contre les attaques de phishing simples.

-

Cependant, certains comptes d'utilisateurs peuvent être utilisés comme comptes de services dans notre environnement, tels que le compte de synchronisation d'annuaires sur site pour les déploiements hybrides, qui ne peuvent pas effectuer d'authentification multifacteur.

-

Par conséquent, nous vous recommandons d'identifier ces comptes et de les exclure de la politique d'accès conditionnel.

-

Cependant, comme la MFA ne serait pas appliquée sur ces comptes, ils sont intrinsèquement moins sécurisés et sujets aux attaques par force brute.

-

À cette fin, les emplacements nommés peuvent être utilisés pour autoriser uniquement ces comptes de service à se connecter à partir d'un emplacement approuvé défini, tel que le réseau sur site (cela nécessite désormais une licence supplémentaire pour chaque identité de charge de travail que vous souhaitez protéger : Microsoft Entra Workload Identities Licence).

-

À l'exception du compte de synchronisation d'annuaires, nous ne recommandons pas l'utilisation de comptes d'utilisateurs comme comptes de service.

-

-

-

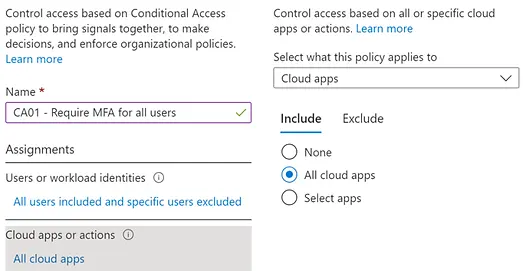

Notre première stratégie pourrait être configurée comme suit (notez que l'utilisation d'une convention de dénomination pour les stratégies d'accès conditionnel est une bonne pratique car elle facilite la gestion) :

-

1. Attribuez la stratégie à tous les utilisateurs (ce qui inclut tous les membres du Tenant ainsi que les utilisateurs externes) et excluez les comptes de service (les comptes d'urgence/brise-glace peuvent également devoir être exclus) :

2. Appliquez la stratégie pour

toutes les applications cloud :

3. Exigez MFA et appliquez une fréquence de connexion de 7 jours :

4. Configurez d'abord la stratégie en rapport uniquement

-

Il est recommandé toujours de configurer les stratégies d'accès conditionnel en mode rapport uniquement avant de les activer.

-

La fonction de rapport uniquement générera des journaux de la même manière que si les stratégies étaient activées.

-

Cela nous permettra d'évaluer tout impact potentiel sur les comptes de service, sur les utilisateurs, etc.

-

Après quelques semaines, si aucun impact n'a été découvert, la stratégie peut être activée.

-

Ces journaux sont facilement accessibles dans le panneau "Insights and reporting" de l'accès conditionnel :

-

4. Conclusion

-

Dans ce troisième article de blog, nous avons découvert les stratégies d'accès conditionnel en passant en revue une introduction rapide sur les signaux d'accès conditionnel et les contrôles d'accès.

-

Ensuite, nous avons passé en revue certaines considérations de mise en œuvre pour nous assurer que le parcours Zero Trust est un succès en évitant les comportements inattendus et tout impact sur les utilisateurs finaux.

-

Enfin, nous avons mis en place la toute première stratégie d'accès conditionnel pour exiger l'authentification multifacteur sur tous les utilisateurs, sauf sur certains comptes de service.