Mise en place de vLANs et de routage inter-vLANs

1. Présentation

-

Ce tutoriel va permettre de voir comment mettre en place un réseau composé de 4 postes de travail, 2 switchs et un routeur.

-

Les 2 switchs partageront des vLANS et le routeur se chargera des tâches de routage inter-vLANs.

-

Le flux sera plus facilement régulé (Les vlans bloquent les adresses de diffusions), seront créés des espaces de travail indépendants et la sécurité sera accrue car les flux réseau seront isolés.

-

2. Schéma du réseau

Pour illustrer le tutoriel, le schéma est fait sous Packet Tracer 8.2

3. Configuration des Vlans

-

La première étape à suivre une fois que le câblage est en place est de créer les deux vLANS sur les deux switchs.

-

Pour faire simple, nous allons supposer que nous aurons deux VLANS (20 et 30) avec une liaison par port trunk entre le switch 2 et le switch 3.

-

Les lignes de configuration suivantes sont à exécuter sur les deux Switchs

-

Switch>enable

-

Switch#conf t

-

Création VLANS et nommage :

-

Switch(config)#vlan 20

-

Switch(config-vlan)#name vlan_20

-

Switch(config-vlan)#vlan 30

-

Switch(config-vlan)#name vlan_30

-

Switch(config-vlan)#vlan 99

-

Switch(config-vlan)#name Native

-

Switch(config-vlan)#exit

-

Est également créé un VLAN natif

-

Les trames du VLAN natif, par défaut le VLAN 1, ne sont pas étiquetées.

-

Ce type de VLAN existe pour assurer une inter-opérabilté avec du trafic ne supportant pas l’étiquetage.

-

On recommandera de changer le numéro du VLAN natif.

-

-

Remplacer le vlan natif par défaut (le vlan1) par n’importe quel autre vlan (ici le 99) permet d’empêcher un hacker qui simulerait des trames sur le vlan par défaut (vlan1) pour tenter d’atteindre des équipements situés dans d’autres vlan

-

-

Création ports trunk sur les interfaces Fa0/1 des 2 switchs

-

Le port trunk va permettre, au travers des trames 802.1q de faire transiter des trames tagguées (ou étiquetées) selon un Vlan ou un autre afin que tous les Vlan autorisés puissent passer au travers d’un même lien.

-

Plus clairement, c’est un port qui peut faire passer plusieurs vLAN vers un autre élément actif.

-

Cela permet, de faire communiquer les vLANS 20 et 30 entres des éléments connectés à deux switchs différents.

-

Sans port trunk, il faudrait une liaison entre les switchs par vLANs.

-

-

Switch(config)#interface fa0/1

-

Switch(config-if)#switchport mode trunk

-

Switch(config-if)#switchport trunk allowed vlan 20,30,99

-

Switch(config-if)# switchport trunk native vlan 99

-

Switch(config-if)#no shutdown

-

Switch(config-if)#exit

-

Spécifier les VLANS à laisser passer sur le trunk à savoir les trames étiquetées sur les vLANs 20,30 et 99.

-

Par défaut, toutes les vLANs peuvent passer sur un port trunk.

-

Si nous spécifions l’autorisation de certains VLANs, les autres ne seront pas acceptés à transiter.

-

-

Affectation des ports voulus aux différentes VLANS

-

On présume que l'on souhaite affecter

-

les ports Fa0/10 des 2 switchs sur le vLAN 20

-

les ports Fa0/11 sur le vLAN 30

-

-

On exécute donc ces commandes sur nos deux switchs :

-

-

-

Switch(config)#interface fa0/10

-

Switch(config-if)#switchport access vlan 20

-

Switch(config-if)#no shutdown

-

Switch(config-if)#exit

-

Switch(config)#interface fa0/11

-

Switch(config-if)#switchport access vlan 30

-

Switch(config-if)#no shutdown

-

Switch(config-if)#exit

-

Schéma avec ajout des vLANs

-

Ajout des IPs aux postes.

-

Ceux sur le vLAN 20 appartient au réseau "192.168.20.0/24"

-

Ceux sur le vLAN 30 appartiennent au réseau "192.168.30.0/24"

-

-

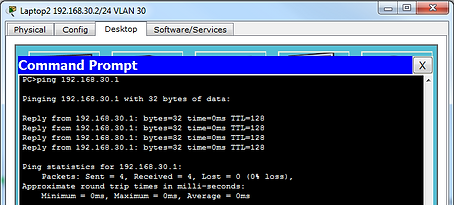

3. Test Vlans

-

Test de la connectivité des postes situées sur le même vLAN.

-

On prend pas exemple le poste "Laptop2" sur le VLAN 30 et avec l'IP 192.168.30.2 et on effectue un ping du poste "Laptop1" située sur la vLAN 30 de l'autre switch et avec l'IP 192.168.30.1 :

-

On peut faire la même chose avec un ping du poste "PC1" au poste "PC2" qui sont également tout deux sur le même vLAN (20 cette fois ci).

-

On remarque que le "PC1" ou "PC2" ne peuvent pinger "Laptop1" et "Laptop2" qui sont sur des vLANs différentes (20 et 30). On constate donc que les vLANs isolent correctement les groupes de postes/d'utilisateur mais bloquent complétement la communication entres eux.

-

-

Les vLANs sont des LANs virtuels et comme chaque LAN, nous ne pouvons les interconnectés que par l'intermédiaire de routeur (couche 3 - réseau).

-

Il faut donc router les différentes vLANs entre eux pour qu'ils puissent communiquer.

-

Il faut mettre en place un routage inter-vlan.

-

4. Routage inter-vlan

-

Il faut utiliser un routeur relié à un des 2 switchs qui va par intermédiaire d'un seul lien physique router et faire transiter un ensemble de vLAN.

-

Plusieurs vLANs peuvent avoir pour passerelle un même port physique du routeur qui sera "découpé" en plusieurs interfaces virtuelles.

-

On peut donc diviser un port du routeur selon les vLANs à router et ainsi créer une multitude de passerelles virtuelles avec des adresses IP différentes.

5. Configuration du routeur

-

Création des interfaces virtuelles sur le port Fa0/0 du routeur.

-

Activation de l'interface physique pour que les interfaces virtuelles soient opérationnelles :

-

Router>enable

-

Router#configuration terminal

-

Router(config)#interface fa0/0

-

Router(config-if)#no shutdown

-

Router(config-if)#exit

-

Création de l'interface fa0/0.1 (interface virtuelle 1 de l'interface physique fa0/0),ce port virtuel sera la passerelle des postes du vLAN 20 :

-

Router(config)#interface fa0/0.1

-

Router(config-subif)#encapsulation dot1Q 20

-

Router(config-subif)#ip address 192.168.20.254 255.255.255.0

-

Router(config-subif)#no shutdown

-

Router(config-subif)#exit

-

Création de l'interface fa0/0.2 et les postes du réseau du vLAN 30 :

-

Router(config)#interface fa0/0.2

-

Router(config-subif)#encapsulation dot1Q 30

-

Router(config-subif)#ip address 192.168.30.254 255.255.255.0

-

Router(config-subif)#no shutdown

-

Router(config-subif)#exit

-

Commande "encapsulation dot1q"

-

La norme de trame 802.1q indique que les trames sont étiquetées pour contenir le numéro de vlan à laquelle elles sont destinées/attribuées.

-

La commande "encapsulation dot1q 30" permet donc d'encapsuler une trame pour transiter sur le vLAN 30 si elle est destinée à celui ci.

-

Le routeur a besoin de cette information par exemple quand il voit une trame venant du vlan 20 (étiquetée vlan 20) qui souhaite se diriger sur le vlan 30.

-

Il change donc à ce moment la son étiquetage 802.1q pour que les switchs puissent correctement acheminé la trame vers le ou les postes du vLAN 30.

-

-

-

-

Configuration mode Trunk

Il faut également mettre le port fa0/24 du "Switch2" (qui fait la liaison avec le routeur) en mode trunk pour que lui aussi puisse acheminer toutes les vLANs vers et depuis le routeur :

-

Switch(config)#interface fa0/24

-

Switch(config-if)#switchprt mode trunk

-

Switch(config-if)#switchport trunk allowed vlan 20,30,99

-

Switch(config-if)# switchport trunk native vlan 99

-

Switch(config-if)#no shutdown

-

Switch(config-if)#exit

6. Test Routage vLAN

-

Après à la mise en place des passerelles sur les postes (par exemple 192.168.20.254 pour les postes du VLAN 20)

-

On peut tester la communication inter-vLAN par l'intermédiaire d'un ping du poste 192.168.20.2 vers 192.168.30.1.