Windows LAPS

Au revoir, Microsoft LAPS, et bienvenue à Windows LAPS.

Windows LAPS est enfin disponible pour les environnements cloud et sur site.

Chaque administrateur doit configurer Windows LAPS dans Active Directory pour faciliter la gestion des mots de passe locaux de l'appareil joint au domaine.

Dans cet article, vous apprendrez comment installer Windows LAPS étape par étape.

PARTIE 1 - Introduction

1. Qu'est-ce que Windows LAPS ?

-

La solution de mot de passe de l'administrateur local Windows (Windows LAPS) est une fonctionnalité Windows qui gère et sauvegarde automatiquement le mot de passe d'un compte d'administrateur local sur vos appareils joints à Azure Active Directory ou à Windows Server Active Directory.

-

Vous pouvez également utiliser Windows LAPS pour gérer et sauvegarder automatiquement le mot de passe du compte DSRM (Directory Services Restore Mode) sur vos contrôleurs de domaine Windows Server Active Directory.

-

Un administrateur autorisé peut récupérer le mot de passe DSRM et l'utiliser.

-

-

-

Vous connaissez peut-être déjà le produit de sécurité Microsoft existant connu sous le nom de Local Administrator Password Solution (LAPS).

-

LAPS est disponible sur le Centre de téléchargement Microsoft depuis de nombreuses années.

-

Il est utilisé pour gérer le mot de passe d'un compte d'administrateur local spécifié en alternant régulièrement le mot de passe et en le sauvegardant dans Active Directory (AD).

-

LAPS s'est avéré être un élément essentiel et robuste

pour la sécurité d'entreprise AD sur site. -

Windows LAPS ne vous oblige pas à installer LAPS hérité.

Vous pouvez entièrement déployer et utiliser toutes les

fonctionnalités de Windows LAPS sans installer ni faire

référence à LAPS hérité.

-

2. Avantages Windows LAPS

Utilisez Windows LAPS pour alterner et gérer régulièrement les mots de passe des comptes d'administrateurs locaux et bénéficiez des avantages suivants :

-

Protection contre les attaques de type:

-

pass-the-hash: attaque de cybersécurité au cours de laquelle un cyberadversaire vole des identifiants utilisateur « hachés » et les utilise pour créer une nouvelle session utilisateur sur le même réseau

-

lateral: processus par lequel les attaquants se propagent d'un point d'entrée au reste du réseau

-

traversal : attaque path traversal ou directory traversal vise à accéder et lire des fichiers stockés en dehors de l’arborescence exposée directement par le service web.

-

-

Amélioration de la sécurité pour les scénarios d'assistance à distance

-

Possibilité de se connecter et de récupérer des appareils autrement inaccessibles

-

Un modèle de sécurité fine-grained (listes de contrôle d'accès et cryptage de mot de passe facultatif) pour sécuriser les mots de passe stockés dans Windows Server Active Directory

-

Prise en charge du modèle de contrôle d'accès basé sur les rôles Azure pour sécuriser les mots de passe stockés dans Azure Active Directory

3. Gestion Windows LAPS

Les options ci-dessous sont disponibles pour gérer et surveiller Windows LAPS :

-

La boîte de dialogue des propriétés Utilisateurs et ordinateurs Windows Server Active Directory

-

Un canal dédié au journal des événements

-

Un module Windows PowerShell spécifique à Windows LAPS

Il n'existe plus de client de gestion LAPS dédié (interface utilisateur LAPS), comme nous l'avions dans Legacy Microsoft LAPS.

4. Configuration requise pour Windows LAPS

Windows LAPS est disponible sur les plates-formes de système d'exploitation suivantes avec la mise à jour spécifiée ou une version ultérieure installée :

Remarque : Il n'y a aucune exigence de licence pour utiliser Windows LAPS, et il est intégré au système d'exploitation Windows.

Partie 2 - Configurer Windows LAPS

Pour configurer Windows LAPS dans Active Directory, suivez les étapes ci-dessous :

1. Mettre à jour le serveur Windows

-

Assurez-vous d'exécuter Windows Update sur tous les contrôleurs de domaine.

-

Si vous ne mettez à jour qu'un contrôleur de domaine et étendez le schéma Active Directory (étape suivante), une erreur sera générée.

2. Étendre le schéma Active Directory

Il n'y a pas de client Windows LAPS à télécharger et à installer sur le contrôleur de domaine comme nous en avions l'habitude avec Microsoft LAPS car il est déjà intégré à Windows Server 2019 et supérieur.

-

1. Exécutez PowerShell en tant qu'administrateur sur le contrôleur de domaine.

-

2. Exécutez ipmo LAPS pour importer le module LAPS.

-

3. Exécutez la commande gcm -Module LAPS

pour vérifier que le module LAPS est chargé.

-

4. Exécutez l'applet de commande Update-LapsADSchema, appuyez sur A, puis appuyez sur Entrée.

3. Vérifier les attributs LAPS

-

Pour vérifier que LapsAdSchema s'est exécuté avec succès, exécutez à nouveau Update-LapsAdSchema avec le paramètre -Verbose.

-

La fin de la sortie est importante, ce qui montre que le schéma LAPS est déjà étendu avec succès avec les attributs :

-

msLAPS-PasswordExpirationTime

-

msLAPS-Password

-

msLAPS-EncryptedPassword

-

msLAPS-EncryptedPasswordHistory

-

msLAPS-EncryptedDSRMPassword

-

msLAPS-EncryptedDSRMPasswordHistory

-

-

Accédez aux propriétés d'un objet Windows 10/Windows 11 AD et sélectionnez l'onglet Attribut.

-

Remarque : Si vous ne voyez pas l'onglet Éditeur d'attributs, cliquez dans Utilisateurs et ordinateurs Active Directory dans la barre de menus sur Afficher et Activer les fonctionnalités avancées.

-

Vous verrez également l'onglet LAPS, et vous pouvez cliquer dessus.

Mais il est vide pour le moment et remplira les informations une fois

que vous aurez terminé toutes les étapes.

4. Définir l'autorisation de l'ordinateur LAPS AD

-

Le périphérique géré doit être autorisé à mettre à jour son mot de passe.

-

Cette action est effectuée en définissant des autorisations d'héritage sur l'unité organisationnelle (OU) dans laquelle se trouve l'appareil.

-

Le paramètre s'appliquera également à toutes les unités d'organisation imbriquées.

-

-

Dans notre exemple, nous voulons définir des autorisations

sur l'OU Company

-

Définissez les autorisations sur l'OU Company avec Set-LapsADComputerSelfPermission

-

Remarque :

-

Avez-vous des ordinateurs dans d'autres unités d'organisation ?

-

Vous devez répéter ce qui suit et ajouter les unités d'organisation auxquelles sont ajoutés des ordinateurs.

-

-

Supposons qu'il échoue parce que le nom de l'OU est utilisé plusieurs fois dans Active Directory, alors copiez le DistinguishedName et placez-le dans la commande.

5. Configurer GPO LAPS

-

1. Démarrez la gestion des stratégies de groupe sur le contrôleur de domaine.

-

2. Cliquez avec le bouton droit sur l'OU Desktops

-

3. Cliquez sur Create a GPO in this domain, and link it here.

-

Le nouvel objet de stratégie de groupe (GPO) est-il une stratégie utilisateur ou ordinateur ?

-

Où allez-vous placer les paramètres de stratégie utilisateur et ordinateur dans la GPO ?

-

S'il s'agit d'une stratégie d'ordinateur, nous vous recommandons de placer un C_ avant le nom de la stratégie de groupe.

-

S'il s'agit d'une stratégie d'utilisateur, placez un U_.

-

Voulez-vous ajouter des paramètres de stratégie d'ordinateur et d'utilisateur dans un nouvel objet de stratégie de groupe ? Nommez-le CU_.

-

C représente la stratégie Ordinateur

-

U représente la stratégie Utilisateur

-

CU représente stratégie Ordinateur et Utilisateur

Dans notre exemple, la GPO est une stratégie d'ordinateur, donc le nom commencera par C_.

-

4. Donnez à la stratégie le nom : C_LAPS

-

5. Cliquez avec le bouton droit sur la GPO C_LAPS et cliquez sur Modifier.

-

6. Accédez à

Computer Configuration > Policies >

Administrative Templates > System > LAPS

-

7. Double-cliquez sur le paramètre Configure password backup directory.

-

8. Sélectionnez Activé et choisissez le répertoire de sauvegarde Active Directory

-

Important :

-

Vous devez ACTIVER le paramètre et sélectionner

Active Directory ou Azure Active Directory. -

Sinon, le mot de passe de l'administrateur local n'est pas géré

et ne fonctionnera pas.

-

-

9. Double-cliquez sur le paramètre Password Settings.

-

10. Sélectionnez Activé et configurez la password complexity.

-

11. Double-cliquez sur

Name of administrator account to manage -

12. Sélectionnez Activé et insérez le nom du

compte administrateur lapsadmin.

-

13. Voici à quoi ressemble l'état de la GPO LAPS.

6. Créer un compte Administrateur local

-

À l'étape précédente, nous avons activé le paramètre Name of administrator account to manage et défini le nom du compte administrateur : lapsadmin.

-

La GPO LAPS ne créera pas votre compte administrateur local sur toutes les machines.

C'est quelque chose dont vous devez vous occuper avec une autre GPO, un script PowerShell ou un autre choix. - Important :

Désactivez tous les autres comptes d'administrateur local et assurez-vous que seul le compte lapsadmin est activé pour des raisons de sécurité.

-

Voici à quoi cela ressemblera sur un ordinateur.

-

Remarque :

Après avoir terminé toutes les étapes ci-dessus,

redémarrez l'ordinateur Windows joint au domaine

pour que les modifications prennent effet.

7. Obtenir le mot de passe LAPS

Voyons maintenant comment récupérer le mot de passe LAPS dans l'interface graphique et PowerShell.

-

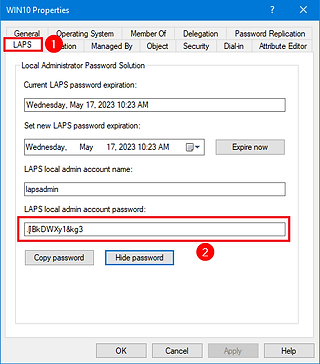

Obtenir le mot de passe LAPS avec la console Utilisateurs et ordinateurs Active Directory.

-

1. Démarrez Utilisateurs et ordinateurs Active Directory.

-

2. Accédez aux propriétés de l'objet ordinateur AD.

-

3. Sélectionnez l'onglet LAPS.

-

Vous verrez que les champs sont maintenant remplis et ne sont plus vides.

-

Cela signifie qu'Active Directory s'est connecté à l'ordinateur Windows et a synchronisé les informations.

-

-

4. Cliquez sur Afficher le mot de passe.

-

-

Obtenir le mot de passe LAPS avec PowerShell

-

1. Exécutez PowerShell en tant qu'administrateur

-

2. Exécutez Get-LapsADPassword et renseignez l'ordinateur cible, y compris le paramètre -AsPlaintText.

-

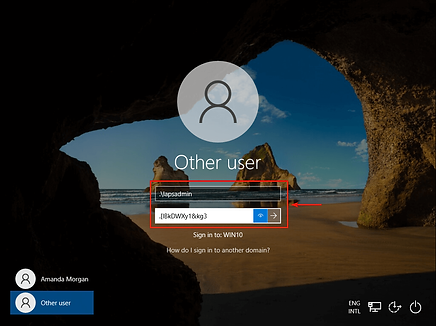

8. Connectez-vous avec le mot de passe LAPS

-

Testez toujours si tout fonctionne comme prévu et testez le mot de passe du compte administrateur local LAPS.

-

Connectez-vous avec le compte administrateur local lapsadmin et le mot de passe qui apparaît dans LAPS pour l'ordinateur.

- Nous sommes connectés avec succès à l'ordinateur Windows 10, avec le mot de passe de l'administrateur local généré à partir d'Active Directory (LAPS).

9. Réinitialiser le mot de passe Windows LAPS

-

1. Cliquez sur Expire now.

-

2. Exécutez une mise à jour GPO sur l'ordinateur Windows

et vérifiez que le mot de passe du compte administrateur local LAPS

est réinitialisé.

-

3. Vous pouvez également exécuter Reset-LapsPassword sur l'ordinateur Windows.

-

4. Il réinitialisera l'expiration du mot de passe actuel/nouveau et

le mot de passe du compte d'administrateur local LAPS.