1. Conditions préalables

-

LDAP ou IP du serveur AD

-

Compte utilisateur d'un domaine avec mot de passe : nsldap.sslab.com

-

Domaine DN : dc=sslab, dc=com

-

Un groupe de domaine avec des administrateurs Netscaler ajoutés : NS-Admins

-

Port TCP 389 ouvert entre le serveur NSIP et IP serveur LDAP

2. Création Serveurs et Stratégies LDAP

Créer un serveur LDAP afin que Netscaler puisse communiquer avec le serveur LDAP.

NSIP sera utilisé pour cette communication

Système - Authentification – Stratégies de base – LDAP – Serveur – ADD

Fournir ci-dessous les détails et sélectionner Test Connection, elle devrait être verte avec le statut de connexion réussi

-

Nom : LDAP-SRV

-

Sélectionner IP: 192.168.1.xx

-

Type : texte en clair

-

Port : 389

-

Type de serveur : AD

-

Base DN : dc=sslab, dc=com

-

Administrateur Bind DN : nsldap.sslab.com

-

Mot de passe Admin: mot de passe pour le compte nsldap

Faites défiler vers le bas, une fois qu'il a réussi, Netscaler peut récupérer des attributs AD, sélectionnez comme indiqué ci-dessous- Créer

-

Server Logon Name Attribute : samAccountNom

-

Group Attribute : Membre OF

-

Sub Attribute Name: cn

Le serveur LDAP apparaîtra comme ci-dessous.

Cliquez maintenant sur Stratégies à côté de Serveurs – ADD

Fournir les informations ci-dessous et Créer

-

Nom : LDAP-Pol

-

Serveur: LDAP-SRV (créé avant)

-

Expression: ns-true

La Stratégie LDAP est créée.

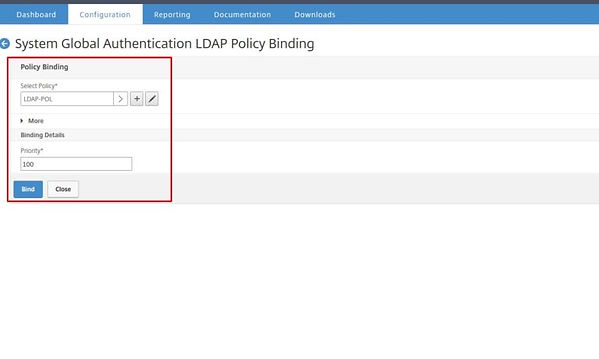

3. Liaison de la Stratégie LDAP vers Global

Sélectionnez la même Stratégie que ci-dessous et cliquez sur Global Bindings

Cliquez sur Select – Choisir la Stratégie LDAP

Passez en revue la stratégie liéée comme globale, afin que Netscaler puisse l'utiliser pour l'authentification de l'interface graphique de gestion.

Vérifier et cliquer sur Done

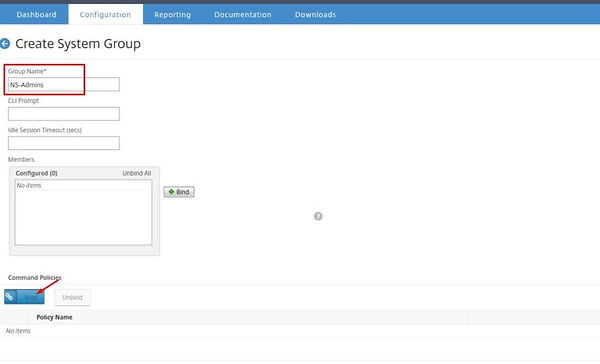

4. Ajout du Groupe AD et Rôles

Système – Administration des utilisateurs – Groupes – ADD

Créez le groupe AD avec le nom (NS-Admins), cliquez sur Lier(Bind) sous Command Policies

Sélectionnez les Rôles que vous souhaitez attribuer à ces groupes d'utilisateurs, dans notre cas les administrateurs système

Vérifiez le nom du Groupe, le Rôle et Créez

Maintenant, le groupe AD s'affichera comme ci-dessous.

Les utilisateurs ci-dessous auront un accès administrateur

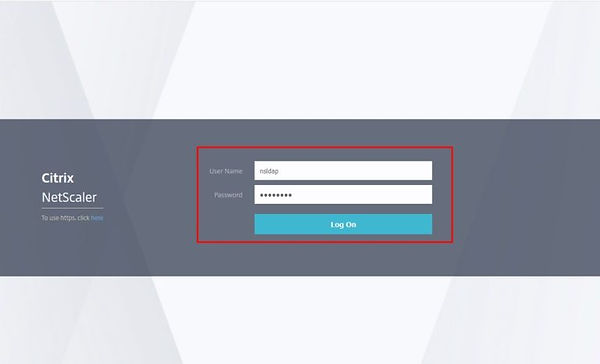

5. Connexion et Test

Connectez-vous au Netscaler avec l'utilisateur ldap.

Dans ce cas, nsldap est membre de la NS-Admins

Les détails de connexion de l'utilisateur peuvent être vus comme ci-dessous.

Liens vers les autres parties :